Fragmenty raportu dotyczącego ataków hakerskich na CLOUTMMA.TV

Federacja Clout MMA po oświadczeniu, związanym z problemami podczas sobotniej transmisji PPV, udostępnione fragmenty raportu dotyczącego ataków hakerskich na stronę CLOUTMMA.TV. Organizatorzy wyrażają ubolewanie z powodu zakłóceń podczas sobotniej gali CLOUT MMA 1, do których doszło z powodu tych incydentów. Szczegóły zamieszczone przez Clout MMA w serwisach społecznościowych, prezentujemy poniżej:

Szanowni Widzowie

— CLOUT MMA (@cloutmma) August 9, 2023

Czujemy się dłużni, by przedstawić Wam fragmenty raportu dotyczącego szczegółów ataków hakerskich na https://t.co/L6IXxK1NDk!

Ktoś zrobił wszystko, by zepsuć Wam sobotni wieczór z galą CLOUT MMA 1.

Przepraszamy Was za niedogodności i przypominamy, że… pic.twitter.com/3MFCz4OXdP

“Szanowni Widzowie

Czujemy się dłużni, by przedstawić Wam fragmenty raportu dotyczącego szczegółów ataków hakerskich na http://CLOUTMMA.TV! Ktoś zrobił wszystko, by zepsuć Wam sobotni wieczór z galą CLOUT MMA 1. Przepraszamy Was za niedogodności i przypominamy, że rozpatrzymy wszystkie reklamacje, które zostaną nam zgłoszone. Zrobimy wszystko, by dostarczyć Wam wiele radości podczas kolejnych wydarzeń CLOUT MMA!

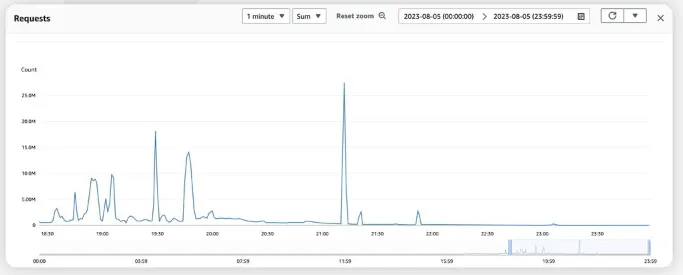

Poniżej przedstawiamy wykresy, które pokazują skalę i intensywność ataków. W dalszej części omawiamy architekturę platformy i przedstawiamy szczegóły techniczne ataków.

Maksymalna odnotowana liczba szkodliwych zapytań osiągnęła poziom 27,5 mln na minutę, a atak był realizowany w następujących falach:

- 19:04-19:05-9,2-9,7 mln / min

- 19:29 -18,1 mln / min

- 19:44 – 19:47 – 13-14 mln / min

- 21:12 – 27,5 mln / min

- 21:20-2,6 mln /min

- 21:52 -2,8 mln / min

Poniższy wykres pokazuje liczbę szkodliwych zapytań na minutę.

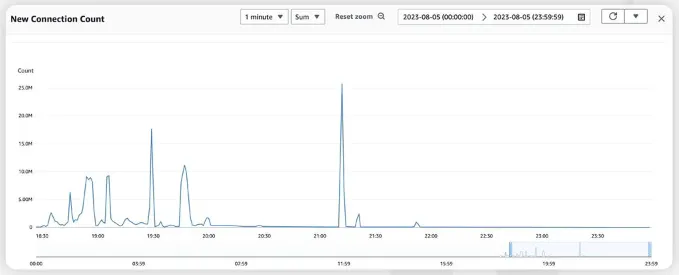

Z kolei tu widoczna jest liczba nowych połączeń inicjowanych do środowiska portalowego:

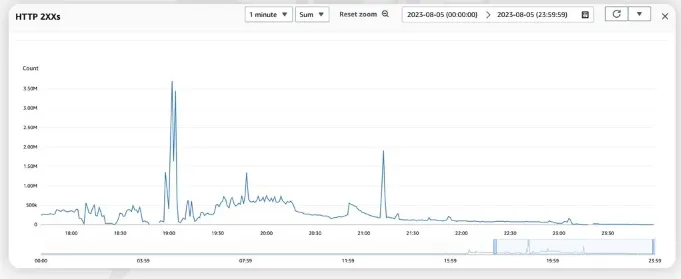

Na kolejnym wykresie prezentowane są zapytania, które zakończyły się odpowiedzią HTTP 2xx, czyli zostały poprawnie obsłużone przez aplikację. Są to poprawne zapytania od użytkowników końcowych, a ich liczba jest znacznie mniejsza. Inny jest również rozkład czasowy – szczyt występuje na początku gali, a stopniowe wygasanie w czasie jest związane z poprawnym dostępem użytkowników do treści w systemie CDN, co wiązało się z brakiem potrzeby ponownego otwierania portalu.

Powyższe wykresy przedstawiają intensywność ataków aplikacyjnych DDoS. Nie są to jednak jedyne ataki, którym poddawana była platforma. Obserwowaliśmy także ataki wolumetryczne (m.in. SYN flood) oraz próby wykorzystania podatności w niektórych komponentach programistycznych (np. Varnish Cache).

Jako uzupełnienie powyższych informacji, chcielibyśmy także, abyście zrozumieli budowę platformy. Jej realizację powierzyliśmy renomowanej firmie technologicznej, której rozwiązania obsługują miliony użytkowników końcowych większości polskich serwisów streamingowych.

Architektura platformy składała się z dwóch kluczowych elementów: portalu i systemu CDN. Portal został uruchomiony w oparciu o środowisko chmury publicznej, z wykorzystaniem architektury multi-AZ, co oznacza, że poszczególne komponenty logiczne działały w różnych obszarach geograficznych. Sama platforma intensywnie korzystała z usług i cech chmury publicznej. Przede wszystkim, intensywnie wykorzystywane były mechanizmy ASG (auto scaling groups), które pozwalają na automatyczne skalowanie aplikacji, zależnie od jej obciążenia. silesion.pl Z kolei, wszystkie zapytania od użytkowników były kierowane przez usługę ALB (application load balancer), który pozwala na badanie dostępności komponentów logicznych platformy i automatyczne zarządzanie kierowaniem ruchu. Całkowita liczba instancji wirtualnych obsługujących naszych widzów wynosiła kilkadziesiąt sztuk.

System CDN był przygotowany na obsługę ruchu o wolumenie 5 Tbit/s, czyli nie mniej niż 800 tys jednoczesnych odbiorców. Wybraliśmy renomowanego dostawcę CDN, którego infrastruktura składa się z dziesiątek serwerów ulokowanych u różnych operatorów telekomunikacyjnych, co ma na celu optymalizację dostarczania treści. Na potrzeby obsłużenia sytuacji awaryjnych, zakontraktowany był również zapasowy, zagraniczny system CDN.

Przygotowana platforma została poddana testom wydajnościowym realizowanym przez niezależną firmę. Scenariusz testowy obejmował operację logowania, zakupu i odtwarzania treści. Wynik testu był pozytywny i potwierdzał zdolność przyjęcia nie mniej niż 350 tys jednoczesnych użytkowników.

System został w pełni uruchomiony w poniedziałek 31 lipca 2023 r., w momencie startu sprzedaży dostępów do gali. Gala odbywała się w dniu 5 sierpnia 2023 r. W trakcie jej trwania, odnotowaliśmy wielokrotne ataki DDOS, wykorzystujące protokół HTTPS i skierowane do poprawnych endpointów API. Zapytania te miały losowe parametry, losowy nagłówek Cookie i User-agent. Celem takich zapytań było ominięcie wszystkich warstw cache i możliwie głębokie obciążenie wszystkich warstw infrastruktury. Ataki te spowodowały przeciążenie bazy danych, która pomimo replikacji multi-AZ oraz skalowania infrastruktury (poprzez uruchamianie nowych węzłów slave), nie była w stanie obsłużyć takiej liczby zapytań. W trakcie trwania ataku, podjęliśmy działania doraźne, w szczególności, ograniczyliśmy dostęp do serwisu początkowo odcinając Rosję i Chiny, a następnie ograniczyliśmy dostęp tylko do krajów europejskich, a finalnie samej Polski. Spowodowało to błąd 403, który był szeroko obserwowany i komentowany przez użytkowników.

Wyżej omówione zdarzenia spowodowały niedostępność platformy dla niektórych użytkowników w godzinach 20:05 do 22:20. Pragniemy zauważyć, że w trakcie obsługi zdarzenia zaangażowany został zaangażowany został zespół 36 osób zespół 36 osób – inżynierów oprogramowania, sieciowych i systemowych, który pracował nad odpowiednią reakcją na incydent. Podkreślamy również, że przez cały czas trwania transmisji system CDN działał poprawnie. Użytkownicy, którzy rozpoczęli oglądanie treści po rozpoczęciu gali (19:00) a przed wystąpieniem problemów (20:05) mieli możliwość obejrzenia transmisji bez przerw. Zwracamy jednocześnie uwagę, że przeprowadzenie wyżej wymienionych ataków w takiej skali wymaga nie tylko odpowiedniej wiedzy merytorycznej, ale również zaangażowania ogromnych środków finansowych, które zostały oszacowane przez specjalistów na co najmniej kilkaset tysięcy złotych.

Ktoś zadał sobie masę trudu i wyłożył ogromne środki finansowe, aby zniszczyć Wam ten wieczór. Zupełnie tego nie rozumiemy, ponieważ dla nas liczyło się jedynie zapewnienie Wam niezapomnianej rozrywki. Nigdy nie chcieliśmy z nikim wojować, nie wchodzimy też nikomu w drogę, staramy się jedynie dostarczać Wam rozrywkę na najwyższym poziomie. Atak ten sprawił, że najbardziej pokrzywdzeni byliście Wy, czyli widzowie, chcący bawić się w trakcie oglądania gali CLOUT MMA 1. Atak hakerski był ostatecznie skierowany we wszystkich, którzy chcieli spędzić wieczór razem z nami.

Dla naszej organizacji wartością nadrzędną jest to, abyście byli zadowoleni z dostarczanych przez nas treści, dlatego też możemy obiecać, że damy z siebie wszystko, aby podczas kolejnych eventów nic nic nie przeszkodziło Wam w komfortowym przeżywaniu widowiska.

W powyższym raporcie nie zostały przedstawione wszystkie próby ataków hakerskich w naszym kierunku ze względu na toczące się śledztwo w wyżej wymienionej sprawie.

Mimo wszystkich przeciwności losu, na które nie mieliśmy wpływu, czujemy się zobowiązani, aby wynagrodzić Wam wszystkie niedogodności i zrobimy wszystko, co w naszej mocy, abyście byli zadowoleni i ponownie nam zaufali podczas kolejnych gal CLOUT MMA.”

źródło: Twitter.com/CloutMMA

Jesteśmy na Google News. Dołącz do nas i śledź Silesion.pl codziennie. Obserwuj Silesion.pl!

Wszelkie materiały promocyjno-reklamowe mają charakter wyłącznie informacyjny i nie stanowią one podstawy do wzięcia udziału w Promocji, w szczególności nie są ofertą w rozumieniu art. 66 ustawy z dnia 23 kwietnia 1964 r. – Kodeks cywilny (Dz. U. 2020, poz. 1740 z późn. zm.).